Скуд — это… система контроля и управления доступом

Содержание:

- Система СКУД по ГОСТ

- Сетевые системы

- Выдача виртуального идентификатора

- Автономные и сетевые виды контроля доступа

- Дополнительные возможности СКУД при использовании программного обеспечения

- Технические средства для управления движением персонала и посетителей

- Технические средства для управления движением персонала и посетителей

- Принцип работы

- Таинство управления

- Классификация систем СКУД

- Термины и определения

Система СКУД по ГОСТ

Технология разработки, правила поставки оборудования, монтажа, использования, требования и ограничения прописаны в государственных стандартах:

-

ГОСТ Р 51241-2008. Является основным документом с описанием технологии, устройств.

-

ГОСТ Р ИСО/МЭК 7810-2015. Работа с картами.

-

ГОСТ Р ИСО/МЭК 19795-1-2007. Правила автоматической биометрической проверки.

-

ГОСТ Р 50009-2000. Электромагнитная совместимость.

-

ГОСТ Р 50739-95, ГОСТ IEC 60065-2013. Защита вычислительной техники, аналоговой, видео и аудио аппаратуры от несанкционированного просмотра, копирования информации.

-

ГОСТ Р 51072-2005. Один из стандартов УПУ — требования при использовании защитных дверей. Аналогичные нормативные документы подбирают при производстве и монтаже других управляемых устройств.

-

ГОСТ Р 52931-2008. Системы управления.

-

ГОСТ 2.601-2006, ГОСТ 2.610-2006. Единые правила для разработки конструкторской документации (ЕСКД).

При работе со СКУД используются и другие стандарты, которые соответствуют конкретной задаче. Полный список приводится в документации к системе конкретного объекта.

Многофункциональный считыватель с несколькими вариантами идентификации

Сетевые системы

В сетевой системе все контроллеры соединены с компьютером, что дает множество преимуществ для крупных предприятий, но совсем не требуется для «однодверной» СКУД. Сетевые системы удобны для больших объектов (офисы, производственные предприятия), поскольку управлять даже десятком дверей, на которых установлены автономные системы, становится чрезвычайно трудно. Незаменимы сетевые системы в следующих случаях:

- если необходимо реализовать сложные алгоритмы допуска групп сотрудников с разными привилегиями в разные зоны предприятия и иметь возможность оперативно их изменять;

- если необходимо выборочно удалять или создавать пропуска (метки) для большого количества точек прохода или для большого количества сотрудников (большая текучка и утери пропусков);

- если необходима информация о произошедших ранее событиях (архив событий) либо требуется дополнительный контроль в реальном времени. Например, в сетевой системе существует функция фотоверификации: на проходной при поднесении входящим человеком идентификатора к считывателю, служащий (вахтер, охранник) может на экране монитора видеть фотографию человека, которому в базе данных присвоен данный идентификатор, и сравнить с внешностью проходящего, что подстраховывает от передачи карточек другим людям;

- если необходимо организовать учёт рабочего времени и контроль трудовой дисциплины;

- если необходимо обеспечить взаимодействие (интеграцию) с другими подсистемами безопасности, например, видеонаблюдением или пожарной сигнализацией).

В сетевой системе из одного места можно не только контролировать события на всей охраняемой территории, но и централизованно управлять правами пользователей, вести базу данных. Сетевые системы позволяют организовать несколько рабочих мест, разделив функции управления между разными сотрудниками и службами предприятия.

В сетевых системах контроля доступа могут применяться беспроводные технологии, так называемые радиоканалы. Использование беспроводных сетей зачастую определяется конкретными ситуациями: сложно или невозможно проложить проводные коммуникации между объектами, сокращение финансовых затрат на монтаж точки прохода и т. д.

Существует большое количество вариантов радиоканалов, однако в СКУД используются только некоторые из них.

- Bluetooth. Данный вид беспроводного устройства передачи данных представляет собой аналог Ethernet. Его особенность заключается в том, что отпадает необходимость прокладывать параллельные коммуникации для объединения компонентов при использовании интерфейса RS-485.

- Wi-Fi. Основное преимущество данного радиоканала заключается в большой дальности связи, способной достигать нескольких сотен метров. Это особенно необходимо для соединения между собой объектов на больших расстояниях (?). При этом сокращаются как временные, так и финансовые затраты на прокладку уличных коммуникаций.

- ZigBee. Изначально сферой применения данного радиоканала была система охранной и пожарной сигнализации. Технологии не стоят на месте и активно развиваются, поэтому ZigBee может использоваться и в системах контроля доступа. Данная беспроводная технология работает в нелицензируемом диапазоне 2,45 ГГц.

- GSM. Преимущество использования данного беспроводного канала связи — практически сплошное покрытие. К основным методам передачи информации в рассматриваемой сети относятся GPRS,SMS и голосовой канал.

Нередки ситуации, когда установка полноценной системы безопасности может оказаться неоправданно дорогой для решения поставленной задачи. В таких ситуациях оптимальным решением будет установка автономного контроллера на каждую из точек прохода, которые необходимо оборудовать доступом.

Выдача виртуального идентификатора

- Компания Salto использует для передачи доступа в смартфон технологию Over the Air (OTA), которая позволяет безопасно передавать виртуальный идентификатор на смартфон пользователя в зашифрованном виде.

- В иных случаях передача идентификаторов происходит непосредственно пользователю через администратора СКУД. Таким образом на данный момент работает бренд ESMART.

- Nedap использует мобильную верификацию и сетевую передачу идентификаторов в смартфон, а также реализует выдачу бесплатного идентификатора Mace ID при регистрации нового пользователя.

- Компания HID Global в арсенале своего приложения HID Mobile Access имеет ПО администратора. При получении администратором виртуальных идентификаторов от производителя, они назначаются на пользователей и рассылаются по сети по смартфонам пользователей.

Стоимость виртуальных идентификаторов

ESMART

- 100 рублей (Бессрочный)

- 60 рублей (7 суток)

- 40 рублей (1 Сутки)

ProxWayNedap

- Бесплатный Mace ID при регистрации

- 1.1 евро/год (можно выдавать неограниченное число раз, если один человек уволился, его идентификатор отзывается удалённо и выдается другому человеку. Также есть система портала администратора, предоставляемая производителем за 399 евро в год. Выдача идентификатора производится по принципу создания личного кабинета пользователя. Это значит, что пользователь может увидеть свой идентификатор с любого устройства, с которого залогинится в свой личный кабинет.

HID

- Приблизительно 5 долларов в год — один идентификатор на 5 устройств по принципу лицензии (по примеру антивирусов).

- Облачный портал администратора бесплатный и как у Nedap предоставляется производителем.

Suprema

- до 250

- от 250 до 500

- от 500 до 1000

- от 1000 и больше.

SaltoSigurбесплатные

Автономные и сетевые виды контроля доступа

Все СКУД делятся на две большие категории — автономные и сетевые. Автономная, как можно догадаться, работает только с внутренним комплектом устройств и программного обеспечения, который не имеет централизованного средства управления и мониторинга. Но при этом может присутствовать некий локальный хаб, который связывает устройства системы и передаёт данные между ними.

Простейшая схема автономной СКУД

Простейшая схема автономной СКУД

Автономные СКУД дешевле, имеют довольно простую для эксплуатации и обслуживания конфигурацию, не требуют затрат на кабели и компьютерную технику. Как правило, такой тип систем контроля доступа и учёта рабочего времени выгодней и удобней использовать на небольших объектах — складах или мелких производствах.

Сетевые СКУД — это большие комплексы оборудования, компьютеров, контроллеров и программного обеспечения. Чаще всего их устанавливают для контроля доступа на больших предприятиях, заводах, офисах или производствах. Они актуальны, когда необходимо реализовать сложную иерархическую систему доступа, разграниченную зонами. То есть человек с менее высоким уровнем доступа благодаря системе контроля не сможет попасть в помещения с высоким уровнем. Централизованная структура позволяет сетевым СКУД хранить данные, обрабатывать их, мониторить и анализировать. Также в них проще всего интегрировать и другие системы защиты — противопожарную сигнализацию или видеонаблюдение. Связь между узлами системы может быть реализована разными способами — с помощью кабелей, беспроводных протоколов Wi-Fi или GSM.

Дополнительные возможности СКУД при использовании программного обеспечения

В

ИСО «Орион» для работы со СКУД используется

программное обеспечение: Uprog, АРМ «Орион

Про». Программное обеспечение Uprog

позволяет осуществлять настройку

конфигурационных параметров контроллера

доступа «С2000–2» (а также для прибора

«С2000–4»), а именно:

- режим работы,

двойную идентификацию, доступ по правилу

двух (трёх) лиц, номер контролируемой

зоны доступа, вид интерфейса подключенных

считывателей, включать/выключать

использование датчика прохода, контроль

блокировки, таймаут блокировки и т. д.; - запись и

редактирование в памяти контроллеров

уровней доступа, окон времени и

идентификаторов пользователей. - Программное

обеспечение АРМ «Орион Про» позволяет

реализовать следующее: - накопление событий

СКУД в базе данных (проходы через точки

доступа; блокировки и разблокировки

точек доступа; несанкционированные

попытки прохода и т.п.); - создание базы

данных для охраняемого объекта —

добавление в неё логических объектов

СКУД (точек и зон доступа). А также

расстановка их на графических планах

помещений для реализации возможности

централизованного предоставления

доступа и мониторинга состояния этих

объектов; - формирование базы

данных пользователей — занесение

реквизитов сотрудников и посетителей

с указанием для каждого человека всех

необходимых атрибутов (ФИО, информация

и принадлежности к фирме, подразделению,

рабочий и домашний адрес и телефон и т.

п.), а также задание прав доступа

(полномочий прохода через точки дост

упа/зоны доступа); - формирование базы

данных для учёта рабочего времени —

создание графиков работы, а также правил

расчёта графика для различных сотрудников; - опрос и управление

подключенными к ПК контроллерами; - конфигурирование

контроллеров доступа — централизованную

запись в память приборов окон времени,

уровней дост упа, идентификаторов

пользователей; - работу сетевого

antipassback’a; - настройку и работу

зонального antipassback’a; - отображение на

графических планах помещений состояния

объектов СКУД; - отображение

информации о месте нахождения сотрудника

с точностью до зоны доступа; - отображение камер

охранного телевидения, а также управление

состоянием этих камер; - запись видео по

команде дежурного офицера, при тревоге

детектора движения или по сценарию

управления (например, по событию

предоставления доступа или попытки

осуществления несанкционированного

прохода).

Закрепление задач

системы контроля и управления доступом

за программными модулями изображено

на рисунке 7. Стоит отметить, что физически

приборы соединяются с тем компьютером

системы, на котором установлена

«Оперативная задача». Количество

рабочих мест, которые могут быть

задействованы в системе (программные

модули АРМ), может достигать две сотни.

Программные

модули можно устанавливать на компьютеры

как угодно — каждый модуль на отдельном

компьютере, комбинация каких-либо

модулей на компьютере, либо установка

всех модулей на один компьютер.

Рисунок.

7. Функционал модулей программного

обеспечения

Опубликовано: Сайт Secuteck.Ru-2012Посещений: 26393

В рубрику «Системы контроля и управления доступом (СКУД)» | К списку рубрик | К списку авторов | К списку публикаций

Технические средства для управления движением персонала и посетителей

Система контроля доступа в помещение включает в себя целый ряд различных технических устройств, которые необходимо рассмотреть раздельно:

В данную группу приборов входят:

- карты «Proximity» − бесконтактные, радиочастотные устройства, содержащие в своей конструкции антенну и чип, на котором зафиксирован определённый номер (код), закреплённый за конкретным пользователем;

- магнитные карты — на их поверхности нанесена визуально видимая магнитная полоса;

- карты Виганда;

- карты с нанесённым штрих-кодом;

- брелок («Touchmemory») — металлическая таблетка, оснащённая ПЗУ-чипом.

Различные виды считывателей могут различаться по форме, размерам и стилю оформления

В систему СКУД могут быть установлены биометрические идентификаторы, при помощи которых контроль доступа осуществляется на основании биометрических данных человека.

Устройства данной группы могут быть вспомогательного или автономного типа, что определяет способ их установки по отношению к контроллеру СКУД. Вид считывателя зависит от типа идентификатора − магнитная карта, смарт-карта, бесконтактные или проксимити. При использовании магнитных карт проверяется код, занесённый на магнитную ленту. У смарт-карт и бесконтактных устройств – получение информации происходит со встроенной микросхемы, а при использовании проксимити − код считывается со встроенного чипа.

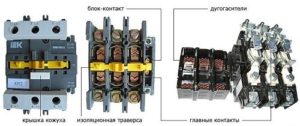

Контроллер доступа на два считывателя марки «Болид С2000-2»

Этот элемент системы является её «мозгом» и координирует работу всего прочего оборудования. Для различных систем СКУД используются разные виды контроллеров: автономные, сетевые или комбинированные. Автономные контроллеры СКУД, как уже было написано выше, используются в системах с одной точкой доступа, для сетевых – количество исполнительных устройств регламентируется потребностью и техническими возможностями контроллера. Комбинированные устройства могут выполнять функции обоих видов, что удобно при отключении связи с сервером системы контроля, т.к. режимы работы с одного на другой переключаются автоматически.

Исполнительные устройства могут быть различной конструкции, формы, размеров и предназначения

Данную группу механизмов можно смело отнести к категории интеллектуальной техники: электронные и электромеханические замки, магнитные и электромеханические защёлки, турникеты и шлагбаумы, автоматические ворота и прочие механические устройства.

Совмещение СКУД с системой видеонаблюдения расширяет возможности системы контроля доступа, т.к. появляется возможность видеофиксации момента входа и выхода людей, въезда и выезда техники, а также упрощается работа службы охраны − все необходимые операции можно выполнить с одного рабочего места.

Наличие видеонаблюдения в системе СКУД расширяет её функциональность

Программное обеспечение (ПО) − это неотъемлемая часть сетевой и комбинированной системы контроля доступа, обеспечивающая взаимодействие электронного «мозга» с устройствами и механизмами. Для каждого вида и марки контроллеров разрабатывается своё ПО, что обусловлено авторскими правами производителей приборов. Контроллеры реализуются с уже предустановленным программным обеспечением, что позволяет при необходимости выполнить монтаж и настройку самостоятельно – особенно это касается автономных СКУД. В случае необходимости ПО можно приобрести отдельно, как у компаний разработчиков конкретного прибора, или скачать бесплатную версию в сети Интернет.

Программное обеспечение, установленное на ПК, облегчает работу службы персонала и охраны объекта контроля

На отечественном рынке есть ряд компаний, предлагающих бесплатное ПО для систем контроля доступа СКУД:

- компания «РусГард» (г. Москва) − контроллер ACS-102-CE-B (POE) со встроенным POE-сплиттером и ACS-102-CE-B (WF) с Wi-Fi-модулем и прочее оборудование;

- компания «Эра новых технологий» − выпускает целую линейку приборов под маркой «Эра»;

- компания «Сторк» (г. Санкт-Петербург) – выпускает контроллеры, поддерживающие интерфейс связи RS-485.

На экране монитора работники кадровой службы всегда могут отследить время прихода и ухода работников с предприятия

Статья по теме:

Технические средства для управления движением персонала и посетителей

Мы уже немного рассказывали о технических частях СКУД. Теперь можно разобраться с ними подробнее и рассмотреть их возможности и характеристики.

Электронные и биометрические идентификаторы пользователя

Самым распространённым подходом к организации идентификации были и остаются пластиковые карты контроля доступа.

Вот такие метки могут использоваться в качестве идентификаторов

Они могут использовать различные методики считывания данных: штрих-код, магнитную ленту или интеллектуальную систему. Также многие компании используют электронные таблетки — миниатюрные микросхемы, облачённые в металлический корпус. Это Touch Memory, или контактная память.

Простейшая карта контроля доступа с чипом

Простейший вариант контактной памяти вы, возможно, используете ежедневно — это ключ от домофона, с помощью которого можно пройти в свой подъезд.

Очевидная уязвимость таких идентификаторов — возможность кражи, утери или клонирования. Более надёжный способ идентификации определённого человека — биометрический контроль доступа.

Сетчатка глаза является уникальной особенностью каждого человека

В отличие от электронных физических идентификаторов здесь считываются уникальные особенности самого человека. Самые распространённые — сканер отпечатков пальцев или сетчатки глаза. Это статические методы, которые используют неизменяемые характеристики человека.

Отпечатки человека также не могут быть у двух разных людей

Более сложные системы используют динамический тип идентификации, когда учитываются поведенческие и изменяемые характеристики человека — подпись, речь, свойства набора с клавиатуры.

Электронные идентификаторы просты в монтаже и стоят недорого, в отличие от более надёжных биометрических типов.

Считыватели

Считыватели, или ридеры, предназначены для чтения данных с идентификаторов с дальнейшей передачей информации контроллеру.

Считыватели имеют много разных реализаций

Его тип зависит от выбранного метода идентификации. Самый простой пример считывателя — домофон, на котором есть посадочная зона для ключа, которая и является считывателем. В более сложных механизмах используются магнитные считыватели, сканеры отпечатков пальцев и сканеры сетчатки.

Контроллеры

По сути контроллер является главным звеном, решающим, пропускать посетителя в зону или нет.

Контроллер — полностью электронное устройство с собственной памятью и зачастую автономным питанием

Это отдельный электронный блок, который может быть использован отдельно либо интегрироваться в одно из исполнительных устройств. Контроллеры управляют открытием и закрытием замков, обработкой сигналов от считывателей, сверку кодов идентификаторов с имеющимися в базе. Контроллеры могут быть автономными или входить в состав СКУД.

Исполнительные устройства — замки, турникеты, шлюзовые кабины

Самый простой тип исполнительного устройства выражается в обыкновенных электронных замках.

Турникеты постепенно осовремениваются и совершенствуются

Открытие может происходить удаленно с поста или на более близких дистанциях с помощью специального ключа. Также вместе с такими замками могут быть использованы магнитные карты или контактная память.

Шлюзовые кабины обычно используются для интеграции входных групп в здание

Турникеты тоже являются исполнительным устройством. Они могут быть поясными или полноразмерными. Механизм турникета реализован таким образом, чтобы через него мог пройти всего один идентификатор за раз. Шлюзовые камеры в основном применяются на объектах с повышенным уровнем секретности и безопасности. А ворота и шлагбаумы — для организации контролируемого проезда автомобилей.

Программное обеспечение СКУД

Реализаций программных комплексов систем контроля доступа много. В основном компании, занимающиеся разработкой СКУД, предоставляют готовые комплекты оборудования и написанного под него программного обеспечения.

Пример работы программы СКУД

В общем, на СКУД и вовсе не может быть использовано какое-либо программное обеспечение. Оно нужно лишь для более удобного контроля, сбора информации, аналитики и прочих удалённых возможностей.

Принцип работы

Автоматизированная СКУД может использовать различные технические решения и иметь несколько принципов работы, которые влияют на выбор установки системы.

Разделяется СКУД на:

- Простые – классический набор с контролем и управление доступа.

- Расширенные – с запретом на повторное прохождение, одновременный вход через точку доступа 2-ух и более сотрудников, двух-этапная идентификация, закрытый и открытый режимы, проход с подтверждением.

|

Таблица 2 – виды работы систем с примерами действий |

|

|

Вид |

Схема действия |

|

Стандартный |

|

|

Запрет на повторный проход |

Применяется в тех случаях, когда ключ-карту нельзя использовать во второй зоне доступа, пока персонал находится в этой. Можно устанавливать такие режимы:

|

|

Одновременный вход через точку доступа 2-ух и более сотрудников |

|

|

Проход с подтверждением |

|

|

Двойная (тройная и тд.) идентификация |

|

|

Закрытый режим доступа |

Применяется в случаях, когда необходимо заблокировать доступ ко всем объектам или определенной группе объектов. К примеру:

|

|

Открытый режим доступа |

Применяется в случаях, когда необходимо открыть доступ через точку доступа. К примеру на предприятие пришла экскурсия из 15 человек. Что бы каждого не пропускать через турникет по ключу, охранник на время “открывает” точку доступа. |

Таинство управления

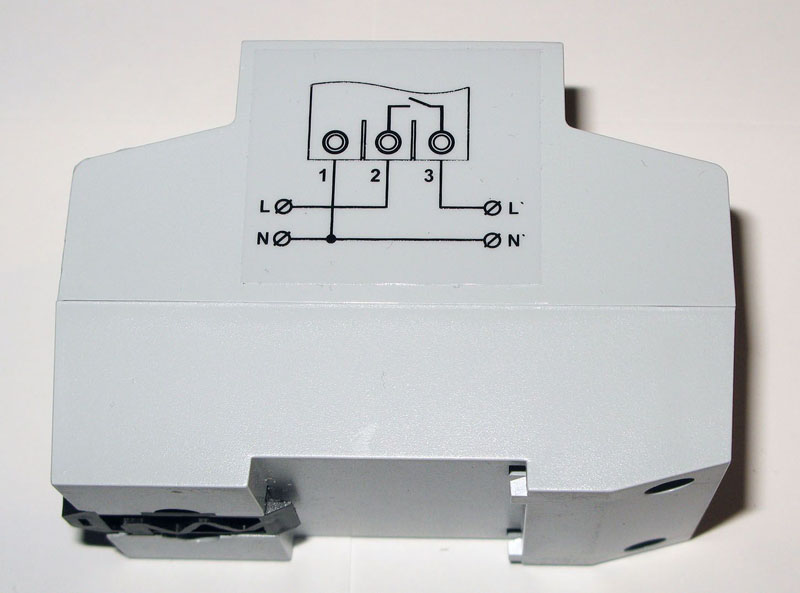

Наличие двери, турникета или любого вышеописанного устройства это еще не контроль управления доступом. Для того, чтобы получить возможность контролировать данное устройство на предмет прохода его надо дополнить. И это дополнение мы рассмотрим на примере двери оборудованной СКУД.

1. Для того чтоб дверь была закрыта и открывалась дистанционно, используется замок с электрическим управлением. Это может быть электромагнитный замок. Защелка. Привод.

2. Чтоб обеспечить контроль открытия-закрытия, то есть фиксацию прохода через дверь. Для этого используются магнитно-контактные извещатели ( как видно из названия это специальный датчик состоящий из магнита устанавливаемого на двери или врезаемого в тело полотна двери и чувствительного элемента, который устанавливается на косяк или так же врезается в тело косяка двери). В некоторых случаях установка таких датчиков не возможна соответственно используются другие способы контроля, как пример механические концевые выключатели.

3. Для прохода через дверь могут использоваться различные ключи. Соответственно для данных ключей необходимы свои устройства, которые умеют читать код с ключа, и передавать его в контроллер. Кстати как вариант могут использоваться кодовые панели и цифровой код.

На рынке представлены различные ключи от самых простых, которые называются «Touch memory» или простым языком «Таблетки» так и карточки, беспроводные брелки. Существуют системы, которые в качестве ключа могут использовать биометрические параметры (это системы определяющие отпечатки пальцев или другие физические параметры человека), так же могут использовать считыватели штрих-кодов, которые печатаются с помощью бюро пропусков или ответственным по пропускному режиму.

4. Для выхода из помещения может использоваться кнопка , как показано на рисунке или если необходимо контролировать вход-выход из помещения используется считыватели с обоих сторон «точки прохода».

5. Всем этим управляет контроллер. Рынок нам предоставляет все богатство выбора контроллеров от самых простых, которые умеют управлять только одной дверью и не передают информацию о людях, которые проходили в помещение. Так и целые системы умеющие управлять не только дверью, но и инженерным оборудованием и умеющие передавать и собирать информацию о людях входивших так и выходивших из помещения, а так же о времени их пребывания в конкретном месте.

6. Кроме этого важная часть данной системы это связь системы контроля доступа с противопожарными системами для разблокировки при пожаре для обеспечения эвакуации людей.

7. Ну и самое последнее это блок питания он должен обеспечивать бесперебойную работу системы и при пропадании питания обеспечивать работу запорного устройства.

Выше мы рассмотрели необходимое оборудование для обеспечения одной «точки прохода». Теперь рассмотрим какие бывают еще «точки прохода». Так же мы рассматривали типы преград используемых наравне с дверями. Основные отличия от дверей заключаются в следующем:

- Исполнительное устройство механизм, который управляет преградой как правило уже встроен производителем в данные типы преград. То есть в отличие от дверей в замке необходимости нет. Он уже предусмотрен самой конструкцией преграды.

- Как правило производитель предусматривает наличие концевых выключателей в механизмах преграды, что снимает необходимость установки дополнительного контакта, который контролировал бы открытие и закрытие преграды.

- Для управления данными видами преград все равно необходимо устанавливать считыватели ключей, а так же контролер «точек прохода» для управления механизмом преграды.

Классификация систем СКУД

Разделяют классификацию по техническим параметрам и функциональному потенциалу.

Критерии по техническим параметрам следующие:

- число степеней идентификации;

- число регулируемых мест объекта;

- количество людей, проходящих через пост пропуска СКУД в часы пик (пропускная способность);

- расчетное количество постоянных сотрудников, способных быть обработанными оперативной памятью;

- факторы влияния окружающей среды.

Критерии по функциональному потенциалу следующие:

- степень оперативности внесения изменений в управленческие СКУД программы;

- эффективность защиты от актов намеренного разрушения системы охраны, как материальных средств, так и программного обеспечения;

- степень уровня секретности;

- возможность идентификации в режиме автоматики;

- назначение разного уровня доступа сотрудникам и посетителям, согласно их полномочий;

- способность накапливать и анализировать большое количество данных;

- надежное срабатывание (закрытие/открытие) всех постов, управляемых системой;

- распечатка любой информации по запросу пользователя.

Термины и определения

Контроллер

доступа – это устройство, предназначенное

для управления доступом через

контролируемые точки доступа, путём

анализа считанных с помощью считывателей

идентификаторов пользователей (проверки

прав). Контроллеры доступа могут сами

принимать решения предоставлять или

не предоставлять доступ в случае, если

идентификаторы пользователей хранятся

в памяти контроллера (в таком случае

говорят, что используется локальный

доступ). Также идентификаторы пользователей

могут быть записаны в сетевом контроллере

(или в базе данных программного

обеспечения). В этом случае контроллер

доступа выполняет функции ретранслятора

– отправляет код сетевому контроллеру

и получает от него решение о предоставлении

или не предоставлении доступа (в таком

случае говорят о централизованном

доступе). Контроллеры доступа управляют

преграждающими устройствами с помощью

контактов реле.

Идентификаторы

– уникальные признаки пользователей

СКУД. Идентификатором может быть

электронный ключ Touch Memory, бесконтактная

Proxy-карта, радио-брелок, биометрические

данные (отпечаток пальца, ладони, рисунок

радужной оболочки или сетчатки глаза,

геометрические характеристики лица и

т.п.). В СКУД каждому идентификатору

присваиваются определённые полномочия,

в соответствие с которыми контроллерами

доступа разрешается или запрещается

проход.

Считыватели

– устройства, предназначенные для

считывания кода идентификатора

пользователя и передачи его контроллеру

доступа.

Преграждающие

устройства – двери с электромеханическими

или электромагнитными замками и

защёлками, турникеты, шлагбаумы,

калитками, шлюзы.

Точка

доступа – логический объект СКУД,

фактически представляет собой физическую

преграду, оборудованную контроллером

доступа и считывателем. Точкой доступа

может являться дверь, турникет, шлюз,

шлагбаум, калитка и т.п. Точка доступа

может быть двунаправленной и

однонаправленной. Однонаправленная

точка доступа оборудуется с одной

стороны считывателем, а с другой стороны

– кнопкой на выход. Двунаправленная

точка доступа оснащается считывателями

с двух сторон. Двунаправленная точка

доступа может быть как с контролем

направления прохода (для этого в

конфигурации контроллера доступа для

каждого считывателя указывается номер

зоны доступа, проход в которую этот

считыватель контролирует) и без контроля

(так называемая «проходная точка

доступа).

Зона

доступа – логический объект СКУД. Зоны

доступа – это участки, на которые разбита

территория охраняемого предприятия.

На границах зон доступа всегда

располагаются точки доступа с направлением

прохода. Зоны доступа настраиваются

для точек доступа в случае, если в системе

используются такие функции, как расчёт

рабочего времени и запрет повторного

прохода (правило antipassback).

Уровень

доступа – индивидуальные права доступа,

которые определяют правила прохода

через точки и зоны доступа, назначенные

идентификатору пользователя. На основе

этих прав контроллеры доступа (или

сетевые контроллеры) принимают решение

о предоставлении или не предоставлении

доступа.

Окна

времени – совокупность временных

интервалов, в которые разрешён проход.

Временные интервалы могут устанавливаться

для каждой точки доступа индивидуально.

Программное

обеспечение – компонент системы контроля

и управления доступом. С помощью

программного обеспечения производится

конфигурирование контроллеров СКУД, в

том числе и прописывание в них

идентификаторов пользователей, уровней

доступа и окон времени. Также программное

обеспечение используется для реализации

таких дополнительных функций, как

мониторинг в режиме реального времени

за сотрудниками и посетителями охраняемого

объекта, протоколирование (и накопление

в базе данных системы) событий СКУД,

учёт отработанного времени сотрудниками

объекта, построение различных отчётов

по событиям СКУД.